[Handledning] Vad är Trojan för fjärråtkomst och hur man upptäcker / tar bort den? [MiniTool-tips]

What S Remote Access Trojan How Detect Remove It

Sammanfattning:

Den här artikeln på MiniTools officiella webbplats ger en fullständig recension av trojan för fjärråtkomst. Det täcker dess betydelse, funktioner, dåliga effekter, upptäckt, borttagning samt skyddsmetoder. Läs innehållet nedan och ha en djup förståelse för RAT-trojanen.

Snabb navigering:

Fjärråtkomst Trojan Definition

Vad är ett RAT-virus?

En fjärråtkomst trojan (RAT), även kallad creepware, är ett slags skadlig kod som styr ett system via en fjärranslutning. Den infekterar måldatorn genom speciellt konfigurerade kommunikationsprotokoll och gör det möjligt för angriparen att få obehörig fjärråtkomst till offret.

RAT-trojan installeras vanligtvis på en dator utan ägarens vetskap och ofta som en trojanhäst eller nyttolast. Till exempel laddas den vanligtvis osynligt ned med en e-postbilaga, torrentfiler, webblänkar eller ett användarönskat program som ett spel. Medan riktade attacker av en motiverad angripare kan lura önskade mål att installera RAT-bluff via socialteknik, eller till och med genom tillfällig fysisk åtkomst till önskad maskin.

När du väl kommit in i offrets maskin, RAT-skadlig kod kommer att dölja sina skadliga operationer från antingen offret eller antivirusprogrammet eller brandväggen och använder den infekterade värden för att sprida sig till andra utsatta datorer för att bygga ett botnet.

Vad gör ett RAT-virus?

Eftersom en trojan för fjärråtkomst möjliggör administrativ kontroll kan den göra nästan allt på offrets maskin.

- Få tillgång till konfidentiell information inklusive användarnamn, lösenord, personnummer och kreditkortskonton.

- Övervaka webbläsare och andra datorappar för att få sökhistorik, e-post, chattloggar etc.

- Kapa systemets webbkamera och spela in videor.

- Övervaka användaraktivitet med tangenttryckningsloggare eller spionprogram.

- Ta skärmdumpar på måldatorn.

- Visa, kopiera, ladda ner, redigera eller till och med radera filer.

- Formatera hårddiskar för att radera data.

- Ändra datorinställningar.

- Distribuera skadlig kod och virus.

Så här ställer du in och använder fjärrskrivbord i Windows 10, titta här

Så här ställer du in och använder fjärrskrivbord i Windows 10, titta härMånga vill ställa in och använda fjärrskrivbord i Windows 10, men vet inte hur. Jag skriver detta för att hjälpa dem.

Läs merFjärråtkomst Trojan Exempel

Eftersom spam RAT uppstår, det finns befintliga många typer av det.

1. Tillbaka öppning

Back Orifice (BO) rootkit är ett av de mest kända exemplen på en RAT. Det gjordes av en hackargrupp med namnet Cult of the Dead Cow (cDc) för att visa säkerhetsbristerna i Microsofts Windows 9X-serie av operativsystem (OS). Namnet på detta RAT utnyttjar är ett ordspel på Microsoft BackOffice Server-programvara som kan styra flera maskiner samtidigt och förlita sig på avbildning.

Back Orifice är ett datorprogram utvecklat för fjärrsystemadministration. Det gör att en person kan styra en dator från en fjärrplats. Programmet debuterade vid DEF CON 6 den 1 augustist, 1998. Det skapades av Sir Dystic, en medlem av cDc.

Även om Back Orifice har legitima syften, gör dess funktioner det till ett bra val för skadlig användning. Av detta eller andra skäl sorterar antivirusindustrin omedelbart verktyget som skadlig kod och bifogade det till sina karantänlistor.

Back Orifice har två uppföljningsvarianter, Back Orifice 2000 släpptes 1999 och Deep Back Orifice av den franska kanadensiska hackorganisationen QHA.

2. Sakula

Sakula, även känt som Sakurel och VIPER, är en annan trojan för fjärråtkomst som först dök upp i november 2012. Den användes i riktade intrång under hela 2015. Sakula gör det möjligt för en motståndare att köra interaktiva kommandon och ladda ner och köra ytterligare komponenter.

6 metoder för att fixa Windows 10 Remote Desktop fungerar inte fel

6 metoder för att fixa Windows 10 Remote Desktop fungerar inte felNär du försöker ansluta en fjärrdator, men Windows 10 Remote Desktop fungerar inte, kan du hitta metoder för att åtgärda felet i det här inlägget.

Läs mer3. Sub7

Sub7, även känd som SubSeven eller Sub7Server, är en RAT botnet . Namnet härleddes genom att stava NetBus bakåt (suBteN) och byta tio med sju.

Vanligtvis tillåter Sub 7 oupptäckt och obehörig åtkomst. Så betraktas det vanligtvis som en trojanhäst av säkerhetsbranschen. Sub7 arbetade på Windows 9x och Windows NT-familjen med operativsystem, till och med Windows 8.1.

Sub7 har inte underhållits sedan 2014.

4. PoisonIvy

PoisonIvy RAT keylogger , även kallad Backdoor.Darkmoon, möjliggör keylogging, skärm / videoinspelning , systemadministration, filöverföring, stjälning av lösenord och vidarebefordran av trafik. Den designades av en kinesisk hackare runt 2005 och har använts i flera framträdande attacker inklusive Nitro-attackerna på kemiska företag och brott mot RSA SecurID-autentiseringsverktyget, båda 2011.

5. DarkComet

DarkComet skapas av Jean-Pierre Lesueur, känd som DarkCoderSc, en oberoende programmerare och datasäkerhetskodare från Frankrike. Även om denna RAT-applikation utvecklades 2008 började den växa ut i början av 2012.

I augusti 2018 upphörde DarkComet på obestämd tid och dess nedladdningar erbjuds inte längre på dess officiella webbplats. Anledningen beror på dess användning i det syriska inbördeskriget för att övervaka aktivister såväl som dess författares rädsla för att arresteras av namnlösa skäl.

NanoCore RAT tar kontroll över din dator

NanoCore RAT tar kontroll över din datorHåll utkik efter NanoCore RAT eftersom det är farligare än den genomsnittliga RAT; det kommer att attackera ett Windows-system och få fullständig kontroll över den datorn.

Läs merFörutom ovanstående exempel finns det många andra trojanprogram för fjärråtkomst som CyberGate, Optix, ProRat, Shark, Turkojan och Virvel . Hela listan över RAT-verktyg är för lång för att kunna visas här och den växer fortfarande.

RAT-virussymtom

Hur vet jag om du har ett RAT-virus? Det är ganska svårt. RAT: er är hemliga av naturen och kan använda sig av ett slumpmässigt filnamn eller en filvägsstruktur för att försöka förhindra identifiering av sig själv.

Vanligtvis är en RAT-maskvirus visas inte i listorna över program eller uppgifter som körs och dess åtgärder liknar de i juridiska program. Förutom, RAT-spionprogram hanterar användningen av datorresurser och blockerar varningen om låg datorprestanda. RAT-hackare ger sig vanligtvis inte bort genom att radera dina filer eller flytta markören medan du använder din dator.

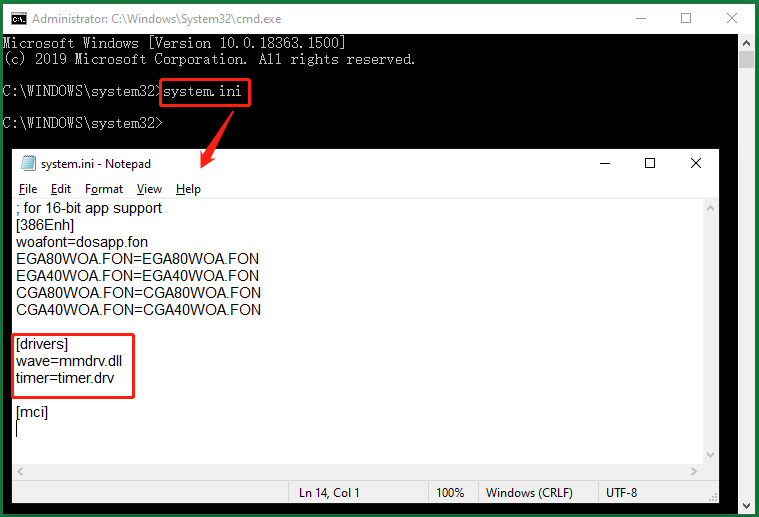

FYI: Använd System.ini för att identifiera RAT-infektion

Öppna kommandotolken bättre som administratör, skriv system.ini och tryck på Stiga på . Sedan dyker ett anteckningsblock upp som visar några detaljer om ditt system. Ta en titt på förare avsnitt, om det ser kort ut som bilden nedan visar, är du säker. om det finns några andra udda tecken kan det finnas vissa fjärrenheter som kommer åt ditt system via några av dina nätverksportar.

Fjärråtkomst Trojan Detection

Hur upptäcker jag trojan för fjärråtkomst? Om du inte kan bestämma om du använder en RAT-virusdator eller inte bara av symtom (det finns få symtom) måste du be om extern hjälp som att förlita sig på antivirusprogram. Många vanliga säkerhetsappar är bra RAT-virusskannrar och RAT-detektorer .

Top Remote Access Trojan Removal Tools

- Avast

- AVG

- Avira

- Bitdefender

- Kaspersky

- Malwarebytes

- McAfee

- Microsoft Windows Defender

- Norton

- PC Matic

- Sophos

- Trend Micro

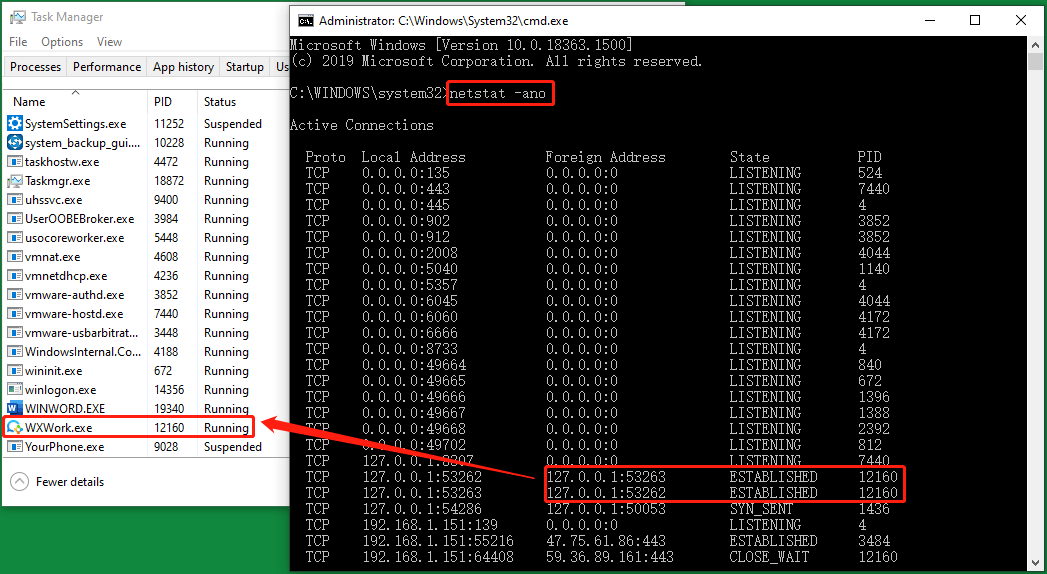

FIY: Hitta RAT med CMD och Aktivitetshanteraren

Du kan försöka lista ut misstänkta objekt tillsammans med Aktivitetshanteraren och CMD. Typ netstat -ano i kommandotolken och ta reda på PID av etablerade program som har en utländsk IP-adress och verkar upprepas. Slå sedan upp samma PID i Detaljer fliken i Aktivitetshanteraren för att ta reda på målprogrammet. Ändå betyder det inte att målprogrammet är en RAT för säker, bara ett misstänkt program. För att bekräfta att det grundade programmet är RAT-skadlig kod krävs ytterligare identifiering.

Du kan också använda den misstänkta utländska IP-adressen för att ta reda på dess registrerade plats online. Många webbplatser som kan hjälpa dig att göra det som https://whatismyipaddress.com/ . Om platsen inte har någon anslutning till dig helt, inte platsen för dina vänner, företag, släktingar, skola, VPN, etc., är det förmodligen en hackerplats.

Fjärråtkomst Trojan borttagning

Hur tar jag bort en trojan för fjärråtkomst? Eller, hur bli av med ett RAT-virus?

Steg 1

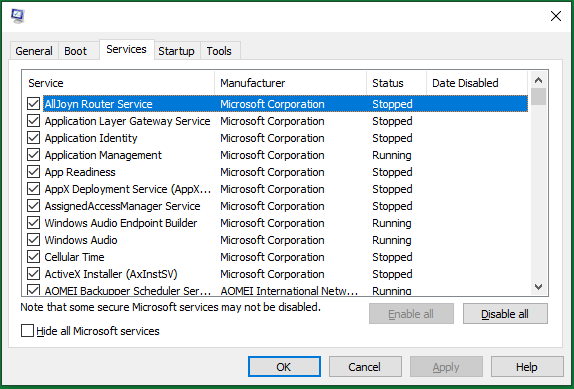

Om du kan hitta specifika skadliga filer eller program, rensa dem bara från din dator eller åtminstone avsluta deras processer. Du kan göra detta i Aktivitetshanteraren eller Windows MSConfig-verktyg .

Typ felkonfiguration i Windows Run och tryck på Stiga på eller klicka OK för att utlösa MSConfig-fönstret. Där, byt till Tjänster fliken, hitta måltjänsterna och inaktivera dem.

Starta bara om din maskin när du har avinstallerat eller blockerat vissa program eller tjänster.

Steg 2

Installera och kör a RAT-borttagare som Malwarebytes Anti-Malware och Anti-Exploit för att ta bort associerade filer och registerändringar.

Steg 3

Använd kontrollverktyg, som Autorun.exe, för att kontrollera misstänkta filer och program som startar när Windows startas.

Steg 4

Kontrollera nätverksanslutningar som går ut eller kommer in i ditt system som inte borde existera. Eller klipp bara av din Internetanslutning direkt.

Hur skyddar jag dig mot RAT Cyber Attack?

Precis som att skydda dig mot andra hot mot nätverks skadlig programvara, för trojanskydd för fjärråtkomst, måste du i allmänhet undvika att ladda ner okända objekt; hålla antimalware och brandvägg uppdaterad, ändra dina användarnamn och lösenord regelbundet; (för administrativt perspektiv) blockera oanvända portar, stäng av oanvända tjänster och övervaka utgående trafik.

# 1 Undvik nedladdning från otillförlitliga källor

Först och främst är det mest effektiva och enklaste förebyggandet att aldrig ladda ner filer från osäkra källor. Istället får du alltid vad du vill ha från betrodda, auktoriserade, officiella och säkra platser som officiella webbplatser, auktoriserade butiker och välkända resurser.

# 2 Håll brandväggar och antivirusprogram uppdaterade

Oavsett vilken brandvägg eller antimalwareprogram du har, eller till och med om du har mer än en av dem, håller du bara dessa säkerhetstjänster uppdaterade. De senaste versionerna använder alltid de senaste säkerhetsteknikerna och är speciellt utformade för de aktuella populära hoten.

Ovan nämnda Malwarebytes och andra antivirus kan också förhindra att den initiala infektionsvektorn låter systemet komprometteras.

# 3 Ändra dina användarnamn och lösenord regelbundet

Det är en bra vana att ändra dina olika konton regelbundet för att bekämpa kontostöld, särskilt för lösenord. Dessutom rekommenderas att du utnyttjar de olika typerna av säkerhetsfunktioner som tillhandahålls av tjänsteleverantörerna för att säkra dina konton som tvåfaktorautentisering (2FA).

6 Upptäckt av skadlig programvara / 18 Typer av skadlig programvara / 20 Verktyg för borttagning av skadlig programvara

6 Upptäckt av skadlig programvara / 18 Typer av skadlig programvara / 20 Verktyg för borttagning av skadlig programvaraVad upptäcker spionprogram och skadlig kod? Hur utför jag detektering av skadlig kod? Hur vet jag om du är infekterad av skadlig kod? Hur överlever jag från skadliga attacker?

Läs mer# 4 Uppgradera dina juridiska program

Eftersom RAT fjärråtkomst trojan förmodligen kommer att använda de legitima apparna på din dator, bör du bättre uppgradera dessa appar till de senaste versionerna. Dessa program inkluderar dina webbläsare, chattappar, spel, e-postservrar, video / ljud / foto / skärmdumpsverktyg, arbetsapplikationer ...

# 5 Uppgradera datorsystem

Glöm naturligtvis inte att korrigera ditt operativsystem med de senaste uppdateringarna. Vanligtvis innehåller systemuppdateringarna korrigeringar och lösningar för senaste sårbarheter, exploateringar, fel, buggar, bakdörrar och så vidare. För att uppgradera operativsystemet för att skydda hela din maskin!

Säkerhetskopiera filer mot RAT Software Virus

Det är ofta så att cyber-RAT: er inte upptäcks i flera år på arbetsstationer eller nätverk. Detta indikerar att antivirusprogram inte är ofelbara och inte bör behandlas som det bästa och slutliga för RAT-skydd.

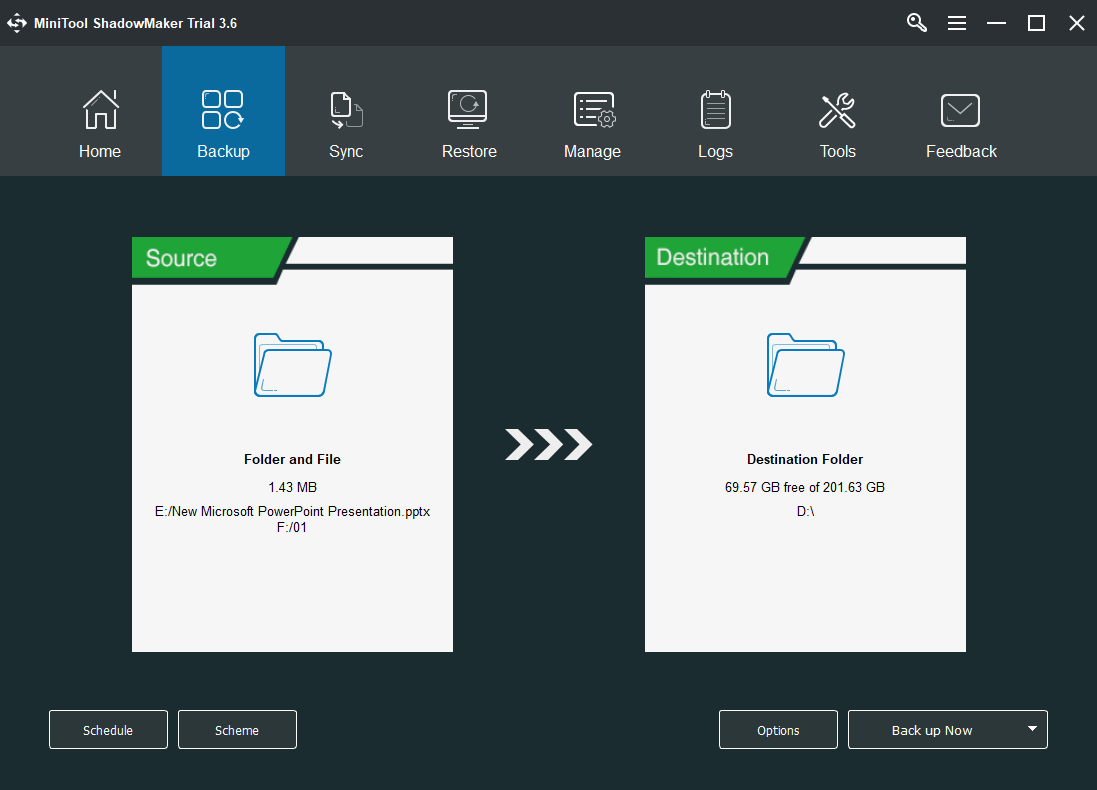

Vad kan du sedan göra för att skydda dina datorfiler från att redigeras, tas bort eller förstöras? Lyckligtvis kan du fortfarande återfå dina data efter RAT-attacker med skadlig programvara om du har en säkerhetskopia av den. Ändå måste du göra kopian innan du förlorade originalfilerna med ett pålitligt och RAT-fritt verktyg som MiniTool ShadowMaker, som är ett professionellt och kraftfullt säkerhetskopieringsprogram för Windows-datorer.

Steg 1. Ladda ner MiniTool ShadowMaker från sin officiella webbplats eller ovanstående auktoriserade länkknapp.

Steg 2. Installera och starta verktyget på din dator.

Steg 3. Om du får testversionen uppmanas du att köpa sina betalda utgåvor. Om du inte vill betala klickar du bara på Fortsätt prövningen alternativet uppe till höger för att njuta av sina testfunktioner, som är desamma som de formella funktionerna endast med en tidsgräns.

Steg 4. När du öppnar huvudgränssnittet klickar du på Säkerhetskopiering fliken på toppmenyn.

Steg 5. På fliken Säkerhetskopiera anger du Källa filer du planerar att kopiera och Destination plats du vill spara säkerhetskopieringsbilden.

Steg 6. Klicka på Säkerhetskopiera nu knappen längst ned till höger för att genomföra processen.

Resten är att vänta på uppgiftens framgång. Du kan ställa in ett schema för att automatiskt säkerhetskopiera dessa filer dagligen, varje vecka, varje månad eller när systemet loggar in / av i steg 5 ovan före processstart eller på fliken Hantera efter processen. Du kan också bestämma vilken typ av säkerhetskopior du ska utföra, fullständiga, inkrementella eller differentiella, samt hur många versioner av säkerhetskopieringsavbildningen som ska sparas om det tar slut på lagringsutrymme.