Vad är DDoS Attack? Hur förhindrar man DDoS-attack?

Vad Ar Ddos Attack Hur Forhindrar Man Ddos Attack

DDoS-attacker och DoS-attacker förekommer allmänt på Internet, men definitionerna är tvetydiga och många surfare försummar alltid sin skada. För att bättre skydda din nätverkssäkerhet, den här artikeln om MiniTool webbplats kommer att introducera dig till hur du förhindrar från DDoS-attack och vad en DDoS-attack är.

Vad är DDoS Attack?

Först och främst, vad är en DDoS-attack? DDoS-attacken är en cyberattack som är utformad för att påverka tillgängligheten av ett målsystem, såsom en webbplats eller applikation, för legitima slutanvändare.

Som vanligt kommer en angripare att generera ett stort antal paket eller förfrågningar som så småningom överväldigar målsystemet. En angripare använder flera komprometterade eller kontrollerade källor för att generera en DDoS-attack.

Den plötsliga ökningen av meddelanden, anslutningsförfrågningar eller paket överväldigar målets infrastruktur och får systemet att sakta ner eller krascha.

Typer av DDoS-attack

Olika typer av DDoS-attacker riktar sig mot olika nätverksanslutna komponenter. För att förstå hur olika DDoS-attacker fungerar är det nödvändigt att veta hur nätverksanslutningar är uppsatta.

Nätverksanslutningar på Internet består av många olika komponenter, eller 'lager'. Som att lägga en grund för att bygga ett hus, tjänar varje steg i modellen ett annat syfte.

Medan nästan alla DDoS-attacker innebär att en målenhet eller ett nätverk översvämmas med trafik, kan attacker delas in i tre kategorier. En angripare kan använda ett eller flera olika angreppssätt eller kan återvinna flera angreppssätt beroende på de försiktighetsåtgärder som målet vidtagit.

Application-Layer Attacks

Denna typ av attack kallas ibland för en Layer 7 DDoS-attack, med hänvisning till Layer 7 i OSI-modellen, där målet är att tömma målresursen. Attacken riktar sig mot serverlagret som genererar webbsidor och överför dem som svar på HTTP-förfrågningar.

Det är beräkningsmässigt billigt att utföra en HTTP-förfrågan på klientsidan, men det kan vara dyrt för målservern att svara eftersom servern vanligtvis måste ladda flera filer och köra databasfrågor för att skapa en webbsida.

HTTP Flood är en typ av applikationslagsattack, som liknar att trycka på uppdatering om och om igen i en webbläsare på ett stort antal olika datorer samtidigt – en flod av HTTP-förfrågningar som översvämmar servern, vilket orsakar ett överbelastningsskydd .

Protokollattacker

Protokollattacker, även kända som tillståndsattacker, överkonsumerar serverresurser eller nätverksenhetsresurser som brandväggar och belastningsutjämnare, vilket resulterar i tjänsteavbrott.

Till exempel är SYN-översvämningar protokollattacker. Det är som att en förrådsarbetare tar emot förfrågningar från en disk i en butik.

Arbetaren tar emot förfrågan, hämtar paketet, väntar på bekräftelse och levererar det till disken. Personalen var överväldigad med så många förfrågningar om paket att de inte kunde bekräfta dem förrän de inte kunde hantera fler, vilket lämnade ingen att svara på förfrågningarna.

Volumetriska attacker

Sådana attacker försöker skapa överbelastning genom att förbruka all tillgänglig bandbredd mellan målet och det större Internet. En attack använder någon form av förstärkningsattack eller andra sätt att generera stora mängder trafik, såsom botnät-förfrågningar, för att skicka stora mängder data till målet

UDP-översvämningar och ICMP-översvämningar är två typer av volymetriska attacker.

UDP-översvämning - Denna attack översvämmer målnätverket med UDP-paket (User Datagram Protocol) och förstör slumpmässiga portar på fjärrvärdar.

ICMP översvämning – Den här typen av DDoS-attack skickar också översvämningspaket till målresursen genom ICMP-paket. Det innebär att skicka en serie paket utan att vänta på svar. Denna attack förbrukar både ingångs- och utgångsbandbredd, vilket orsakar systemets totala nedgång.

Hur upptäcker du en DDoS-attack?

Symptomen på en DDoS-attack liknar det du kan hitta på din dator - långsam åtkomst till webbplatsfiler, oförmåga att komma åt webbplatser eller till och med problem med din internetanslutning.

Om du hittar några oväntade problem med webblatens kan du tvivla på om boven kan vara DDoS-attacker. Det finns några indikatorer som du kan överväga för att utesluta ditt problem.

- Ett plötsligt flöde av förfrågningar till en specifik slutpunkt eller sida.

- En flod av trafik kommer från en enda IP eller ett intervall av IP-adresser.

- En plötslig ökning av trafiken inträffar med jämna mellanrum eller vid ovanliga tidsramar.

- Problem med att komma åt din webbplats.

- Filer laddas långsamt eller inte alls.

- Långsamma eller inte svarar servrar, inklusive 'för många anslutningar' felmeddelanden.

Hur förhindrar man DDoS-attack?

För att mildra DDoS-attacker är nyckeln att skilja attacktrafik från normal trafik. DDoS-trafik kommer i många former på det moderna Internet. Trafikdesigner kan variera, allt från icke-bedrägliga attacker från en källa till komplexa adaptiva flervägsattacker.

Flerriktade DDoS-attacker, som använder flera attacker för att ta ner målet på olika sätt, kommer sannolikt att distrahera från begränsningsansträngningar på alla nivåer.

Om begränsningsåtgärder urskillningslöst kasserar eller begränsar trafik, kommer normal trafik sannolikt att kasseras tillsammans med attacktrafik, och attacken kan modifieras för att kringgå begränsningsåtgärderna. För att övervinna den komplexa destruktionsmetoden är den skiktade lösningen den mest effektiva.

Det finns bästa praxis för att förhindra DDoS-attacker och du kan prova dem alla för att skydda dig mot DDoS-attacker och minimera din förlust om en DDoS-attack dyker upp.

Metod 1: Skapa ett DDoS-skydd i flera lager

DDoS-attacker är av många olika typer och varje typ riktar sig mot ett annat lager (nätverkslager, transportlager, sessionslager, applikationslager) eller kombination av lager. Därför är det bättre att skapa en DDoS-svarsplan som bör innehålla följande krav.

- En systemchecklista

- Ett utbildat insatsteam

- Väldefinierade rutiner för meddelanden och eskalering.

- En lista över interna och externa kontakter som bör informeras om attacken

- En kommunikationsplan för alla andra intressenter, som kunder eller leverantörer

Metod 2: Använd brandväggar för webbapplikationer

Web Application Firewall (WAF) är ett effektivt verktyg för att lindra Layer 7 DDoS-attacker. Efter att WAF har distribuerats mellan Internet och källplatsen kan WAF fungera som en omvänd proxy för att skydda målservern från specifika typer av skadlig trafik.

Layer 7-attacker kan förhindras genom att filtrera förfrågningar baserat på en uppsättning regler som används för att identifiera DDoS-verktyg. Ett nyckelvärde för en effektiv WAF är förmågan att snabbt implementera anpassade regler som svar på attacker.

Metod 3: Känn till symptomen på attacken

Vi har introducerat några indikatorer som betyder att du lider av DDoS-attackerna enligt ovan. Du kan kontrollera ditt problem i motsats till ovanstående villkor och vidta omedelbara åtgärder för att hantera det.

Metod 4: Kontinuerlig övervakning av nätverkstrafik

Kontinuerlig övervakning är en teknik och process som IT-organisationer kan implementera för att möjliggöra snabb upptäckt av efterlevnadsproblem och säkerhetsrisker inom IT-infrastrukturen. Kontinuerlig övervakning av nätverkstrafik är ett av de viktigaste verktygen som finns tillgängliga för företags IT-organisationer.

Det kan ge IT-organisationer nästan omedelbar feedback och insikt i prestanda och interaktioner över nätverket, vilket hjälper till att driva drift, säkerhet och affärsresultat.

Metod 5: Begränsa nätverkssändningar

Att begränsa antalet förfrågningar som en server tar emot under en viss period är också ett sätt att skydda mot överbelastningsattacker.

Vad är nätverkssändning? I datornätverk hänvisar sändning till att sända ett paket som kommer att tas emot av varje enhet i nätverket. Att begränsa vidarebefordran av sändningar är ett effektivt sätt att störa ett DDoS-försök med hög volym.

För att göra det kan ditt säkerhetsteam motverka denna taktik genom att begränsa nätverkssändningar mellan enheter.

Även om hastighetsbegränsning kan hjälpa till att bromsa innehållsstöld av webbsökare och skydda mot brute force-attacker, kanske enbart hastighetsbegränsning inte räcker för att effektivt bekämpa sofistikerade DDoS-attacker.

På så sätt bör andra metoder vara ett komplement för att förbättra din skyddande sköld.

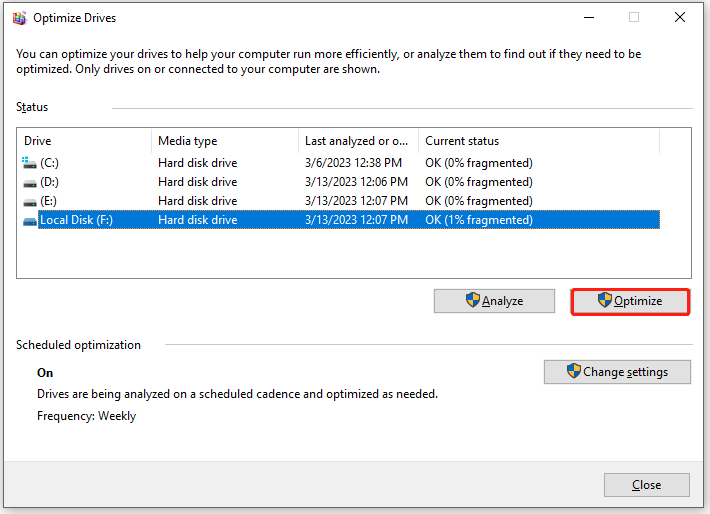

Metod 6: Ha en serverredundans

Serverredundans avser mängden och intensiteten av backup, failover eller redundanta servrar i en datormiljö. För att möjliggöra serverredundans skapas en serverreplik med samma datorkraft, lagring, applikationer och andra driftsparametrar.

I händelse av fel, driftstopp eller överdriven trafik på den primära servern, kan en redundant server implementeras för att ta den primära serverns plats eller dela dess trafikbelastning.

Metod 7: Använd ett säkerhetskopieringsverktyg – MiniTool ShadowMaker

Om du tycker att det är komplicerat att utföra en serverredundans och föredrar att spara mer tid och utrymme för dina viktiga data eller system, rekommenderas att använda en annan verktyg för säkerhetskopiering – MiniTool ShadowMaker – för att säkerhetskopiera och förhindra avstängning av PC och systemkrasch.

Först och främst måste du ladda ner och installera programmet – MiniTool ShadowMaker och sedan får du en testversion gratis.

Steg 1: Öppna MiniTool ShadowMaker och klicka Fortsätt rättegången för att komma in i programmet.

Steg 2: Växla till Säkerhetskopiering fliken och klicka på Källa sektion.

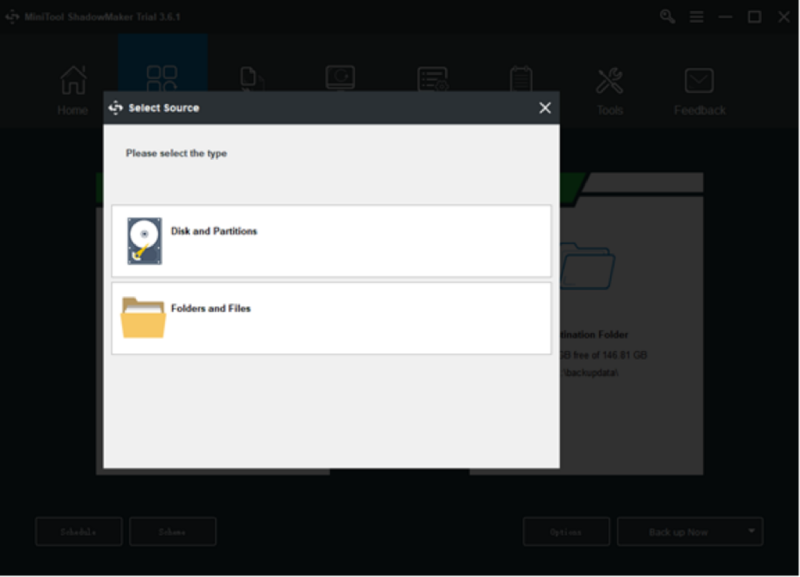

Steg 3: Då kommer du att se fyra alternativ för att vara ditt säkerhetskopiainnehåll - system, disk, partition, mapp och fil. Välj din säkerhetskopieringskälla och klicka OK för att spara den.

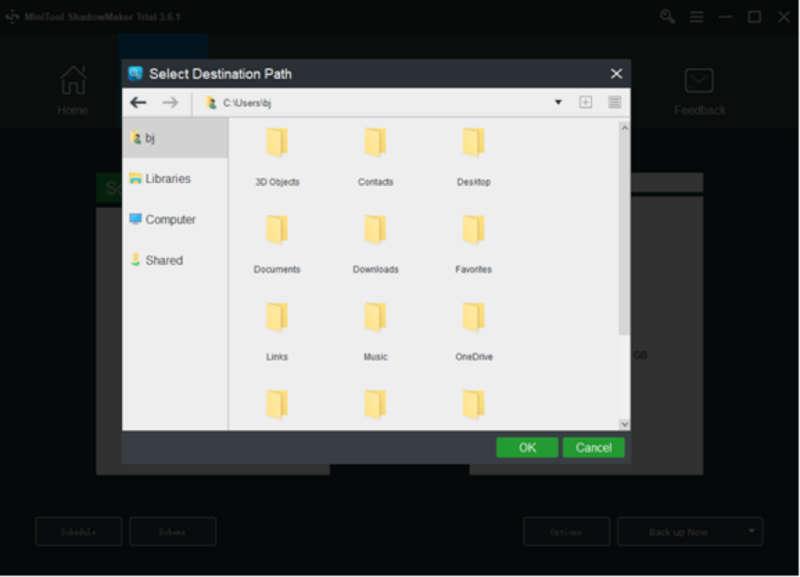

Steg 4: Gå till Destination del och fyra alternativ finns att välja mellan, inklusive Administratörskontomapp , Bibliotek , Dator , och Delad . Välj din destinationsväg och klicka OK för att spara den.

Dricks : Det rekommenderas att säkerhetskopiera dina data till din externa disk för att undvika datorkraschar eller startfel, etc.

Steg 5: Klicka på Säkerhetskopiera nu alternativet att starta processen omedelbart eller Säkerhetskopiera senare möjlighet att fördröja säkerhetskopieringen. Den fördröjda säkerhetskopieringen är på Klara av sida.

Slutsats:

För att förhindra från DDoS-attacker måste du ha ett allmänt grepp om det och felsöka det baserat på dess funktioner. Den här artikeln har räknat upp flera sätt att lära dig hur du förhindrar från DDoS-attacker och minimerar din förlust om attacken, tyvärr, dyker upp. Hoppas ditt problem kan lösas.

Om du har stött på några problem när du använder MiniTool ShadowMaker kan du lämna ett meddelande i följande kommentarszon så svarar vi så snart som möjligt. Om du behöver hjälp när du använder programvaran MiniTool kan du kontakta oss via [e-postskyddad] .

Hur man förhindrar DDoS Attack FAQ

Hur länge varar DDoS-attacker?Mängden DDoS-aktivitet 2021 var högre än tidigare år. Vi har dock sett ett inflöde av ultrakorta attacker, och i själva verket varar den genomsnittliga DDoS under fyra timmar. Dessa fynd bekräftas av Cloudflare, som fann att de flesta attackerna varar under en timme.

Kan någon DDoS dig med din IP?Kan du DDoS någon med deras IP? Ja, någon kan DDoS dig med bara din IP-adress. Med din IP-adress kan en hackare överväldiga din enhet med bedräglig trafik som får din enhet att koppla från Internet och till och med stängas av helt.

Kan en brandvägg stoppa en DDoS-attack?Brandväggar kan inte skydda mot komplexa DDoS-attacker; faktiskt, de fungerar som DDoS-ingångspunkter. Attacker går rakt igenom öppna brandväggsportar som är avsedda att ge legitima användare åtkomst.

Är DDoS permanent?Övergående DOS-attacker med denial-of-service uppstår när en illvillig förövare väljer att förhindra vanliga användare från att kontakta en maskin eller nätverk för dess avsedda syfte. Effekten kan vara tillfällig eller obestämd beroende på vad de vill få tillbaka för sin ansträngning.

![Hur fixar jag ljud och video ur Sync Windows 10? (3 sätt) [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/27/how-fix-audio-video-out-sync-windows-10.png)

![Windows 10 bara ett ögonblick fast? Använd dessa lösningar för att åtgärda det [MiniTool Tips]](https://gov-civil-setubal.pt/img/data-recovery-tips/42/windows-10-just-moment-stuck.png)

![3 lösningar på .exe är inte ett giltigt Win32-program [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/82/3-solutions-exe-is-not-valid-win32-application.png)