[Förklarat] White Hat vs Black Hat – Vad är skillnaden

Forklarat White Hat Vs Black Hat Vad Ar Skillnaden

När man står inför alla typer av hackningskanaler är folk alltid oförberedda på vad de ska göra. Vet du till exempel något om White Hat och Black Hat? De är inte något om tygdekorationer utan informationsteknologi. För mer information, artikeln om White hat vs Black Hat på MiniTool webbplats kommer att avslöja det.

Först och främst, oavsett om det är White Hat eller Black Hat, används de båda för att klassificera hackare, vilket är inspirerat av tidiga västernfilmer, där hjältarna kunde identifieras av de vita hattarna de bar och skurkarna av sina svarta hattar.

Därför kan du enkelt se att inte alla hackare betraktas som illvilliga fiender. Huvudkategorin för hackare är klassificerad i tre typer – White Hat hackers, Black Hat Hackers och Grey Hat hackare, från vilka du också kan diskriminera utifrån deras motiv – etiska hackare, illvilliga hackare och inte illvilliga men inte alltid etiska hackare.

Därför, för att ta reda på skillnaden mellan White Hat och Black Hat, kan du börja med deras definitioner och arbetsprinciper.

Vad är White Hat?

Cybertermen – White Hat-hacker hänvisar till en programmerare som tar positionen som en hackare och attackerar sitt eget system för att leta efter säkerhetsbrister. De gör det på samma sätt som hackare (vanligtvis kallade Black Hat-hackers) använder för att störa attacker, men de gör det för att upprätthålla säkerheten.

De har vanligtvis högkvalificerad expertis och professionell kunskap för att hitta sårbarheter i ett system, men skiljer sig från en Black Hat-hacker, de är auktoriserade eller certifierade att hacka organisatoriska nätverk och datorsystem så att svagheter i säkerhetssystemen kan avslöjas och de kan att hitta sin väg för att skydda dem mot externa attacker och dataintrång.

Många företag och regeringar dör för att dessa proffs ska höja sina försvarsmurar. Dessa White Hat-hackers får ofta högt betalt och de kan också arbeta för personligt intresse.

Vad är Black Hat?

Black Hat-hackare använder ofta sina kunskaper för att stjäla andras resurser på nätverket eller knäcka mjukvara som debiteras för vinst. Även om det enligt deras uppfattning är på grund av tekniken, stör detta beteende ofta ordningen på hela marknaden eller läcker andras integritet.

De kan bryta sig in i system, stjäla information, manipulera data och äventyra säkerheten och deras attacker kan sträcka sig från enkel spridning av skadlig programvara till komplex exploatering av sårbarheter och datastöld.

White Hat vs Black Hat

White Hat vs Black Hat Intentions

Deras motiv är den största skillnaden mellan White Hat hackers och Black Hat hackers.

Som vi har nämnt tidigare, för att bättre identifiera dina fiender och partners, har hackare delats upp i etiska hackare och illvilliga hackare, vilket innebär att vissa av dem gör systemattacker av goda och giltiga skäl men vissa för ekonomisk vinning, politiskt intresse eller illvillig hämnd. .

Annars, även om de använder samma kanaler för att tillämpa en attack, så länge handlingen godkänns av den attackerade, kan angriparen verka laglig och etisk.

Etiskt hackande accepteras av socialt erkännande, känt som 'försvararna av informationssäkerhet', Internetvärldens 'väktare' och den oumbärliga ryggraden i 'Internet+'-kontexten; Black Hat-hackning tillhör den illegala händelsen för dess störande sociala regler.

White Hat vs Black Hat Techniques

Även om White Hat-hackare och Black Hat-hackare båda syftar till att attackera system och hitta svagheter i säkerhetssystemet, är teknikerna och metoderna olika.

White Hat Hacking

1. Social ingenjörskonst

Social ingenjörskonst handlar om att lura och manipulera offer att göra något de inte borde, som att göra banköverföringar, dela inloggningsuppgifter och så vidare.

2. Penetrationsprovning

Penetrationstestning syftar till att avslöja sårbarheter och svagheter i en organisations försvar och slutpunkter så att de kan åtgärdas.

3. Spaning och forskning

Det handlar om att forska om organisationen för att hitta sårbarheter i den fysiska och IT-infrastrukturen. Målet är att få tillräckligt med information för att identifiera sätt att lagligt kringgå säkerhetskontroller och mekanismer utan att gå sönder eller förstöra någonting.

4. Programmering

White Hat-hackare skapar honungskrukor som lockbete som lockar cyberkriminella att distrahera dem och få värdefull information om sina angripare.

5. Använd en mängd olika digitala och fysiska verktyg

De kan installera bots och annan skadlig programvara och få tillgång till nätverket eller servrarna.

Black Hat Hacking

Black hat hackers tekniker utvecklas ständigt men de viktigaste attackmetoderna kommer inte att förändras för mycket. Här är en lista över hackningstekniker du kan stöta på.

1. Nätfiskeattacker

Nätfiske är en typ av cybersäkerhetsattack under vilken illvilliga aktörer skickar meddelanden som utger sig för att vara en betrodd person eller enhet.

2. DDoS-attacker

En DDoS-attack är ett försök att krascha en onlinetjänst genom att översvämma den med syntetiskt genererad trafik. För mer information om DDoS-attacker, se den här artikeln: Vad är DDoS Attack? Hur man förhindrar DDoS-attack .

3. Trojan virus

Ett trojanskt virus är en typ av skadlig programvara som döljer sitt verkliga innehåll, förklädd som fri programvara, videor eller musik, eller framstår som legitima annonser, för att lura en användare att tro att det är en ofarlig fil.

4. Några av de andra populära teknikerna inkluderar:

- Logiska bomber

- Keylogging

- Ransomware

- Falska W.A.P.

- Råstyrka

- Växla attacker

- Cookie stöld

- Betsattack

White Hat vs Black Hat Arbetsprinciper

Förutom deras arbetsmotiv och tekniker kan du skilja dem åt genom deras arbetsprinciper.

White Hat hackare

Det finns fem steg för White Hat-hackare:

Steg 1: Footprinting

Footprinting är en teknik för att samla in så mycket information som möjligt om ett riktat datorsystem, infrastruktur och nätverk för att identifiera möjligheter att penetrera dem. Det är en av de mest effektiva metoderna för att identifiera sårbarheter.

Steg 2: Skanning

Efter att ha samlat in den nödvändiga informationen kommer hackare att börja komma åt nätverket och leta efter information, såsom användarkonton, referenser och IP-adresser.

Steg 3: Få tillgång

Denna fas är där en angripare bryter sig in i systemet/nätverket med hjälp av olika verktyg eller metoder. Efter att ha gått in i ett system måste han öka sin behörighet till administratörsnivå så att han kan installera en applikation han behöver eller ändra data eller dölja data.

Steg 4: Behåll åtkomst

Det är processen där hackaren redan har fått tillgång till ett system. Efter att ha fått tillgång installerar hackaren några bakdörrar för att komma in i systemet när han behöver tillgång till detta ägda system i framtiden.

Steg 5: Analys

Sårbarhetsanalys är en procedur för att kontrollera alla sårbarheter i systemen, datorerna och andra ekosystemverktyg. Sårbarhetsanalysen hjälper till att analysera, känna igen och rangordna sårbarheterna.

Det hjälper till med identifiering och bedömning av hotdetaljer, vilket gör att vi kan hålla en lösning för att skydda dem från hackare.

Black Hat hackare

- Skapa och starta skadlig programvara och DDoS-attacker för att störa verksamheten och orsaka allmänt kaos och förstörelse.

- Skapa falska sociala medieprofiler av personer du litar på för att manipulera dig att avslöja konfidentiell information eller bankinformation.

- Stjäla användardata genom att penetrera läckande databaser.

- Sprid skadlig programvara eller lura människor genom att använda nätfiskeattacker.

- Leta ständigt efter sårbarheter för att hitta sätt att utnyttja dem för personlig vinning.

- Installera spionprogram på sina måls enheter för att utpressa offer.

Hur skyddar du dig från Black Hat Hackers?

Få inte åtkomst till personliga eller ekonomiska uppgifter med offentligt Wi-Fi

Det största hotet mot gratis Wi-Fi-säkerhet är hackarens förmåga att placera sig mellan dig och anslutningspunkten. Så istället för att prata direkt med hotspot, skickar du din information till hackaren, som sedan vidarebefordrar den.

Stäng av funktioner du inte behöver

Förutom ditt Wi-Fi är alla funktioner som kan vara en brygga mellan dig och hackare farliga, som GPS, Bluetooth och vissa appar. Du kan bara slå på dem när du behöver dem.

Välj dina appar på ett klokt sätt

Appar är en vanlig kanal för att dölja skadliga koder. För att undvika det är det bättre att ladda ner och installera program från pålitliga webbplatser i fall några länkar ger dig farliga virus och bifogade program.

Dessutom, kom bara ihåg att uppdatera dina appar regelbundet och ta bort de onödiga programmen i tid.

Använd ett lösenord, låskod eller kryptering.

- Använd en ansedd krypterad lösenordshanterare.

- Se till att dina lösenord är minst åtta tecken långa, med en blandning av versaler och gemener, och innehåller siffror eller andra tecken.

- Använd lagringskrypteringsfunktionen.

- Ställ in skärmen på timeout efter fem minuter eller mindre.

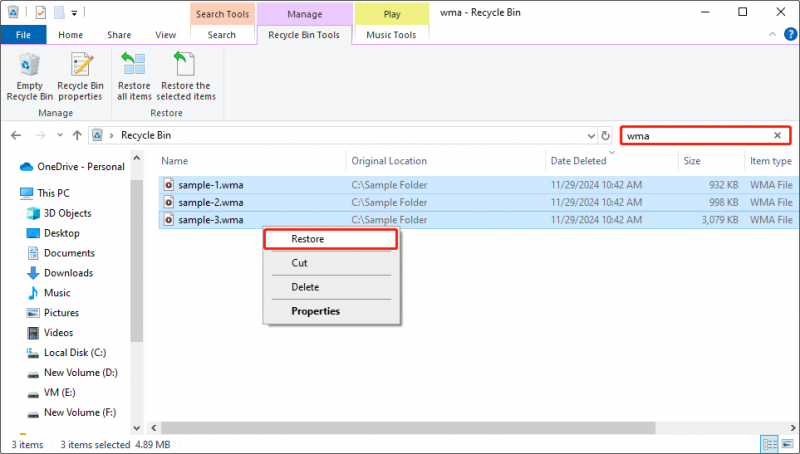

Säkerhetskopiera dina data i förväg

Efter att ha studerat skillnaden mellan White Hat och Black Hat har du en allmän bild av vad de är och hur man kan skilja dem åt. Men även om bilden har visats och en försiktighetsplan har avslöjats, kan varje ignorerad detalj låta dig bli ett mål som exponeras inför hackare.

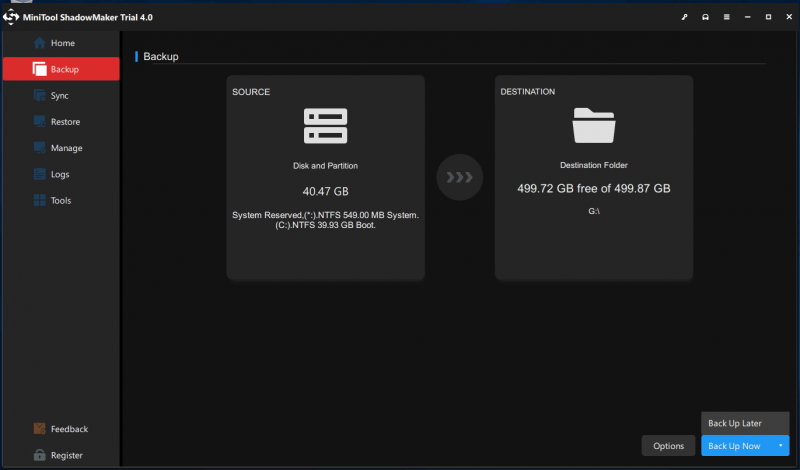

För att minimera din förlust och förhindra systemkraschar eller andra allvarliga katastrofer som orsakats av hackare, kan att förbereda en backupplan alltid vara din sista utväg för att återställa dina förlorade data. MiniTool ShadowMaker har ägnat sig åt detta område i flera år och ser större framsteg och genombrott.

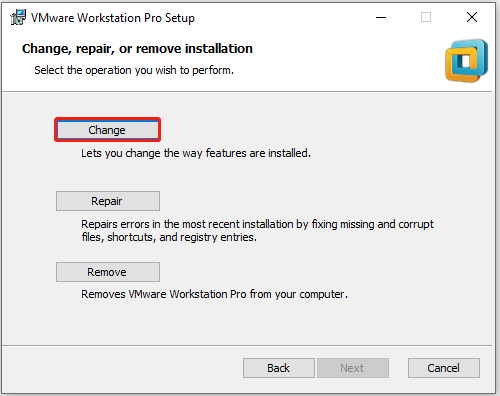

För att säkerhetskopiera med MiniTool ShadowMaker måste du ladda ner och installera programmet först och du får en gratis testversion i 30 dagar.

Steg 1: Klicka Fortsätt rättegången för att gå in i programmet och växla till Säkerhetskopiering flik.

Steg 2: Klicka på Källa och i popup-fönstret kan du välja säkerhetskopierat innehåll inklusive system, disk, partition, mapp och fil. Som standard har systemet redan ställts in som backupkälla.

Steg 3: Gå till Destination del där du kan se fyra alternativ som innehåller Administratörskontomapp , Bibliotek , Dator , och Delad . Välj sedan din destinationsväg. Och klicka sedan OK för att spara dina ändringar.

Steg 4: Klicka på Säkerhetskopiera nu alternativet att starta processen omedelbart eller Säkerhetskopiera senare möjlighet att fördröja säkerhetskopieringen. Den fördröjda säkerhetskopieringen är på Klara av sida.

Dessutom, med MiniTool ShadowMaker kan du synkronisera dina filer eller klona disken. Tjänsterna du kan njuta av är mer än backup. En av de användbara funktionerna – Universal återställning – kan hjälpa dig att lösa inkompatibilitetsproblemet om du vill återställa ett system på andra datorer.

Slutsats:

I de flesta fall är det svårt att helt förhindra alla hackningshändelser om du löper stor risk att exponera dina viktiga och värdefulla data till utsidan, vilket är ganska lätt att hitta i denna internetuppkopplade värld. Hur som helst, vissa metoder kan hjälpa dig att minimera förlusten och en backupplan kan vara din sista utväg.

Om du har stött på några problem när du använder MiniTool ShadowMaker kan du lämna ett meddelande i följande kommentarszon så svarar vi så snart som möjligt. Om du behöver hjälp när du använder programvaran MiniTool kan du kontakta oss via [e-postskyddad] .

White Hat vs Black Hat FAQ

Är vita hattar lagliga?Vita hattar förtjänar juridisk respekt. Men White Hats kan också ha rättslig exponering och sårbarhet för stämningar, även när de hackar system med goda avsikter, men gör det i huvudsak oönskat eller oinbjudet inom ramen för ett formellt avtalsmässigt engagemang av en huvudman.

Vilka är de tre typerna av hackare?Det finns tre välkända typer av hackare inom informationssäkerhetsvärlden: svarta hattar, vita hattar och grå hattar. Dessa färgade hattbeskrivningar föddes när hackare försökte särskilja sig och skilja de goda hackarna från de dåliga.

Får hackare med vita hattar betalt?CEH är en leverantörsneutral legitimation och CEH-certifierade yrkesverksamma är eftertraktade. Medianlönen för en etisk hackare är något över 000, enligt PayScale, och toppintervallet kan nå långt över 0 000.

Hur tjänar black hat hackers pengar?Det finns flera sätt att tjäna pengar som en svart hatt. Några av dem är hackare att hyra; i princip online legosoldater. Andra sätt är att stjäla kreditkortsinformation från offer, sälja siffrorna på den mörka webben eller använda offrets maskin för kryptomining.

![[Fixat] Behöver du autentisera Microsoft Services i Minecraft?](https://gov-civil-setubal.pt/img/news/92/you-need-authenticate-microsoft-services-minecraft.png)

![[6 sätt + 3 korrigeringar] Hur tar man bort Få äkta kontorsbanner? [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/74/how-remove-get-genuine-office-banner.png)

![Vad är Pagefile.sys och kan du radera det? Svaren finns här [MiniTool Wiki]](https://gov-civil-setubal.pt/img/minitool-wiki-library/40/what-is-pagefile-sys.png)

![[Enkla lösningar] Hur fixar jag Steam-nedladdningen som fastnat till 100 %?](https://gov-civil-setubal.pt/img/news/FB/easy-solutions-how-to-fix-steam-download-stuck-at-100-1.png)

![Vad är testläge? Hur aktiverar eller inaktiverar jag det i Windows 10/11? [MiniTool Tips]](https://gov-civil-setubal.pt/img/news/F0/what-is-test-mode-how-to-enable-or-disable-it-in-windows-10/11-minitool-tips-1.png)

![Två sätt att fixa tillfälliga internetfiler har ändrats [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/53/2-ways-fix-temporary-internet-files-location-has-changed.png)

![Så här fixar du iPhone fast på Apple-logotypen och återställer sina data [MiniTool-tips]](https://gov-civil-setubal.pt/img/ios-file-recovery-tips/52/how-fix-iphone-stuck-apple-logo.jpg)